במאמר הבא אסקור את הנושא של בוטנט, אסביר מהו וכיצד הוא עובד. לאחר שנבין כיצד זה עובד, נוכל לברר וגם להבין כיצד מתגוננים מפני האיום הזה.

מה זה בוטנט?

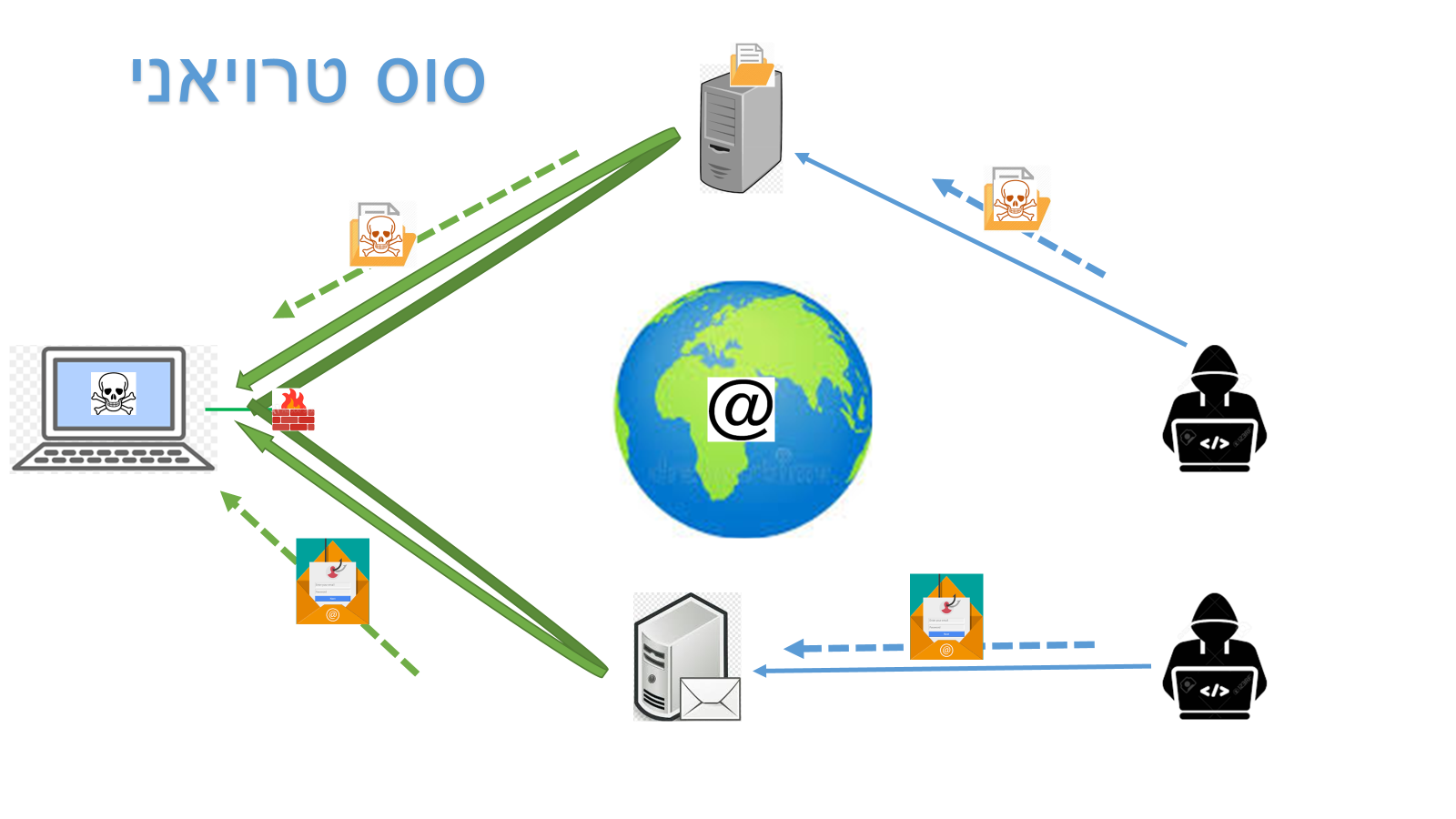

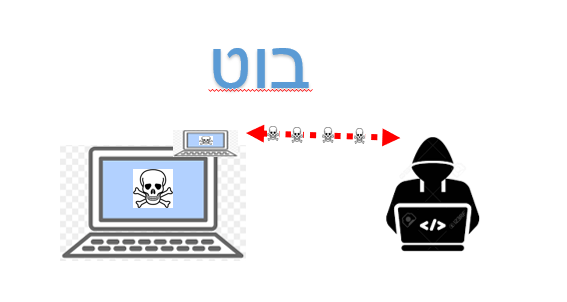

בוט הוא כינוי לרכיב תוכנה הפועל על פי תבנית מסוימת. הפעלה לפי פקודה יזומה, או כתגובה לתהליכים דיגיטליים כלשהם. לענייננו – בוט הוא מחשב נגוע בסוס טרויאני, בעוד שבוטנט זו קבוצה של מחשבים שנגועים באותו סוס טרויאני.

סוס טרויאני יכול לשמש לאמצעים פחות זדוניים. למשל – לימוד דרכי ההתנהגות של המשתמש לצורך התאמת פרסומות או תבניות שיווק. אבל במקרים רבים סוס טרויאני משמש לריגול אחר הסיסמאות. סיסמאות לכלים הפיננסיים של המשתמש, או להפעלת המחשב שלו לצורך תקיפה של צד שלישי.

תצורת תקיפה:

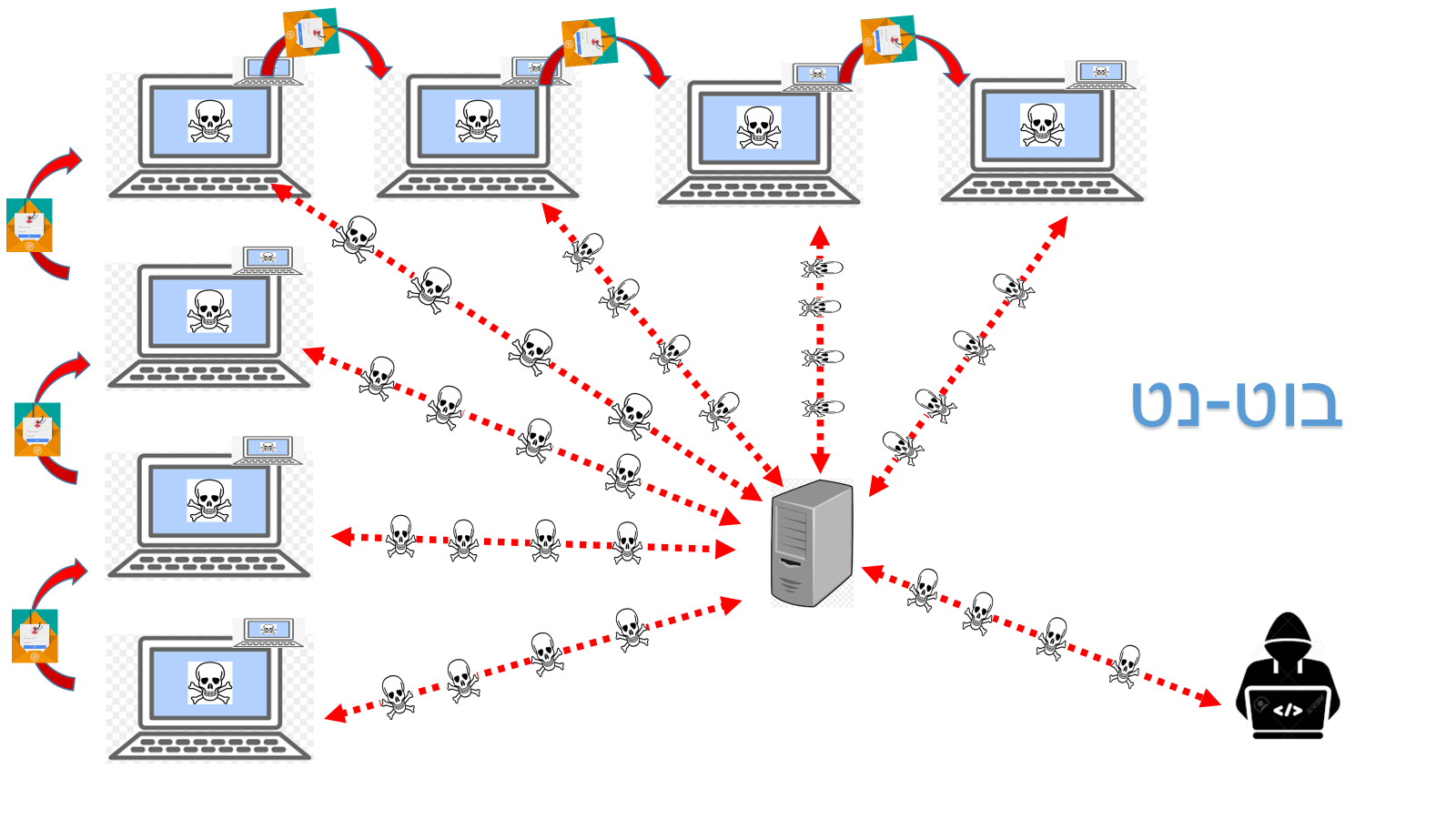

תקיפה של צד שלישי באמצעות בוט מאפשרת לתוקף לשמור אנונימיות. תוקף שהצליח לבזר ולמנף את האמצעים שלו, הדביק באותו סוס טרויאני מחשבים רבים. אז הוא יכול למנף את עוצמת התקיפה או את הרווחים ממנה בכמה דרכים:

- באמצעות מתקפת DDOS. מתקפה בה העומס על היעד המותקף, גדל בהתאם למכפלת המחשבים הנגועים שהופעלו בהוראת התוקף.

- באמצעות הרחבת מעגל התפוצה של ספאם.

- הגדלת כמות היעדים שאפשר לגנוב מהם מידע כזה או אחר.

איך זה עובד?

ראשית, החדירה למחשב עצמו.

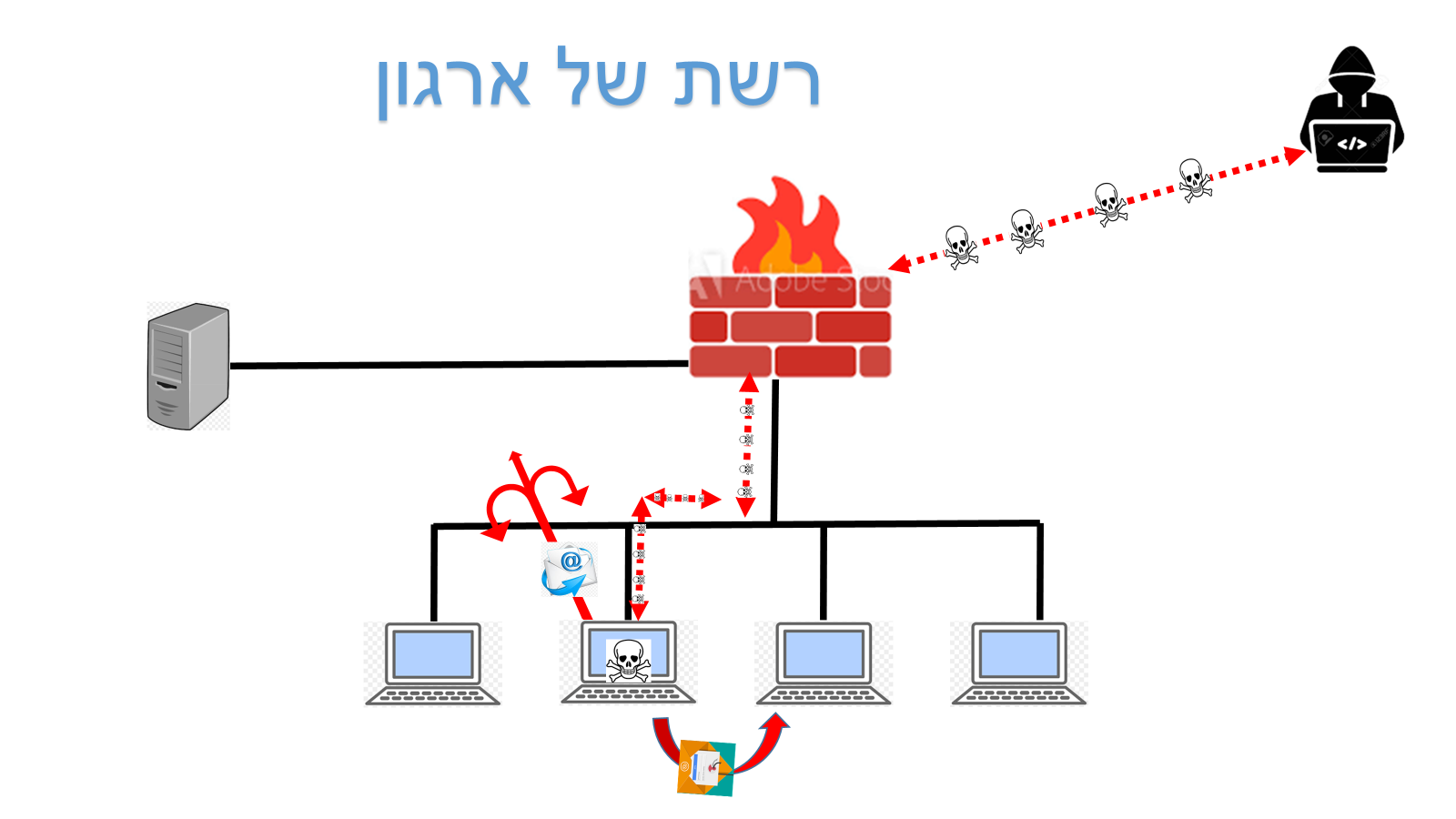

זיהום ראשוני של מחשב בסוס טרויאני יכול להתרחש באחת מתוך כמה דרכים:

1. משתמש תמים לוחץ על קישור באיזה אתר או אימייל. כך בלי לשים לב, הוא מאשר הורדת רכיב תוכנה למחשב שלו.

2. משתמש מוריד תוכנה חינמית באיזה אתר הורדות. הוא לא יודע שהוסיפו מעט תוכן להתקנה של התוכנה. למשל קוד זדוני או אפילו תוכנה קטנה נפרדת שמותקנת כתוספת לתוכנה המקורית.

3. פריצה אל תוך מחשב שבה התוקף מתקין את הסוס הטרויאני במחשב המותקף.

ברוב המקרים הזיהום הראשוני מתרחש באחת משתי הדרכים הראשוניות. אלה מאפשרות לתוקף למנף את התפוצה ואת טווח הפגיעות שלו בקלות יחסית.

שנית, פעולתו של הבוט.

על מנת לקבל פקודות מהתוקף או כדי לשלוח אליו נתונים שנאספו, הבוט חייב לשמור על קשר כלשהו עם התוקף. זה יכול להיות שירות שפועל ברקע ומחכה לתגובה, או שירות רדום. על פי תזמון בתדירות מסוימת הוא מתעורר לזמן קצר כדי לתקשר מעט עם הגוף השולט בו. לכן זכה הבוט לכינוי "זומבי".

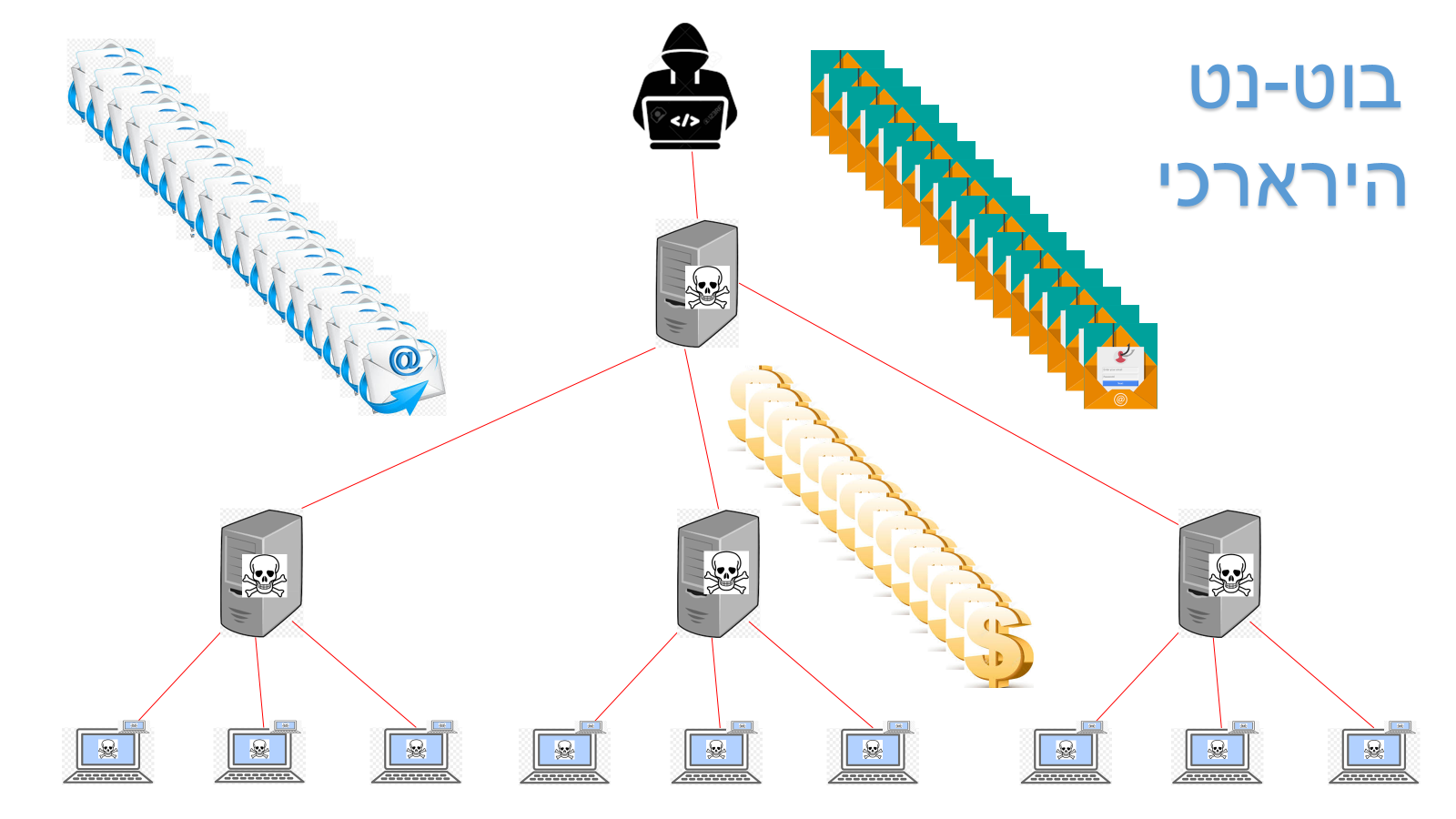

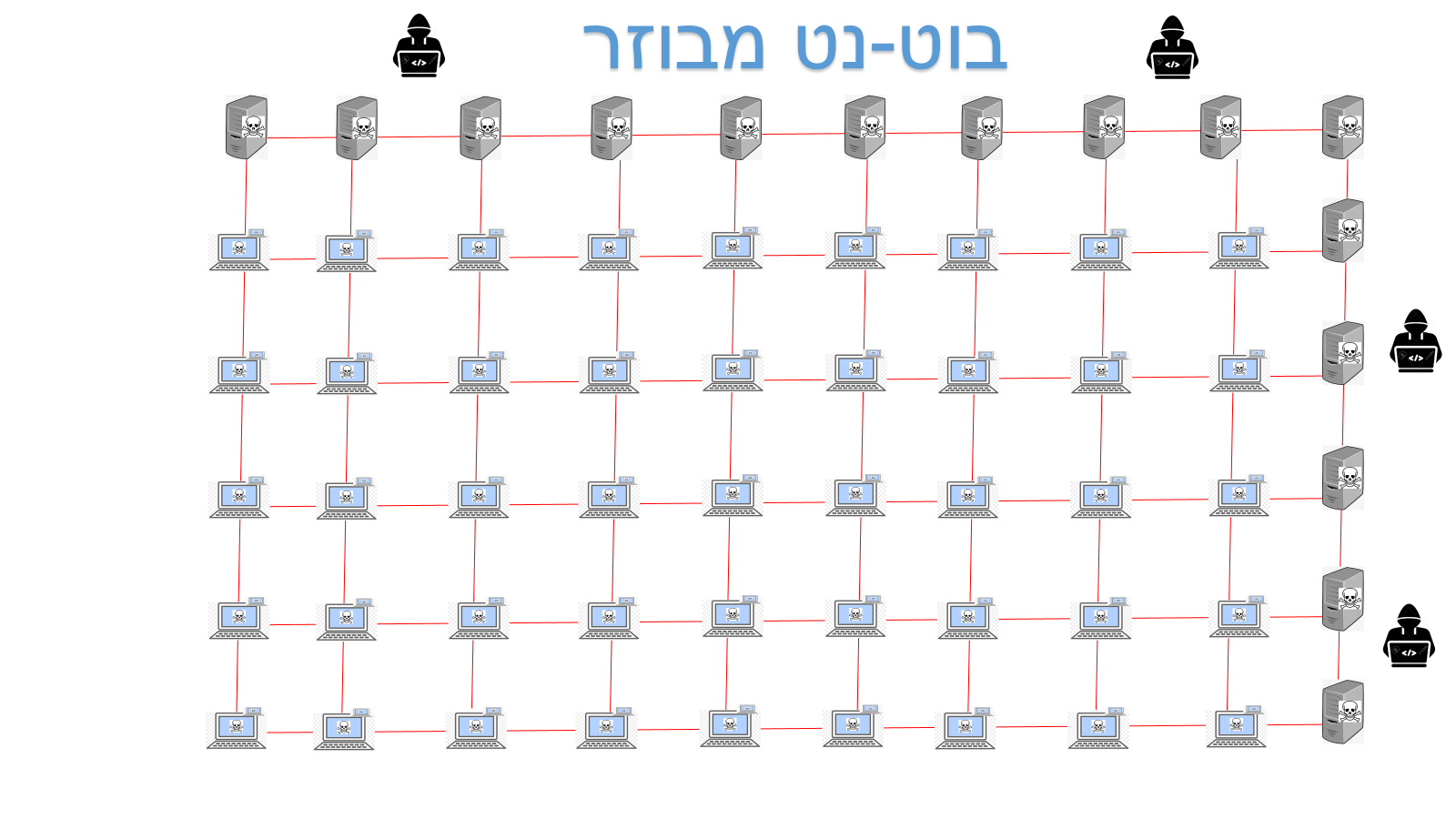

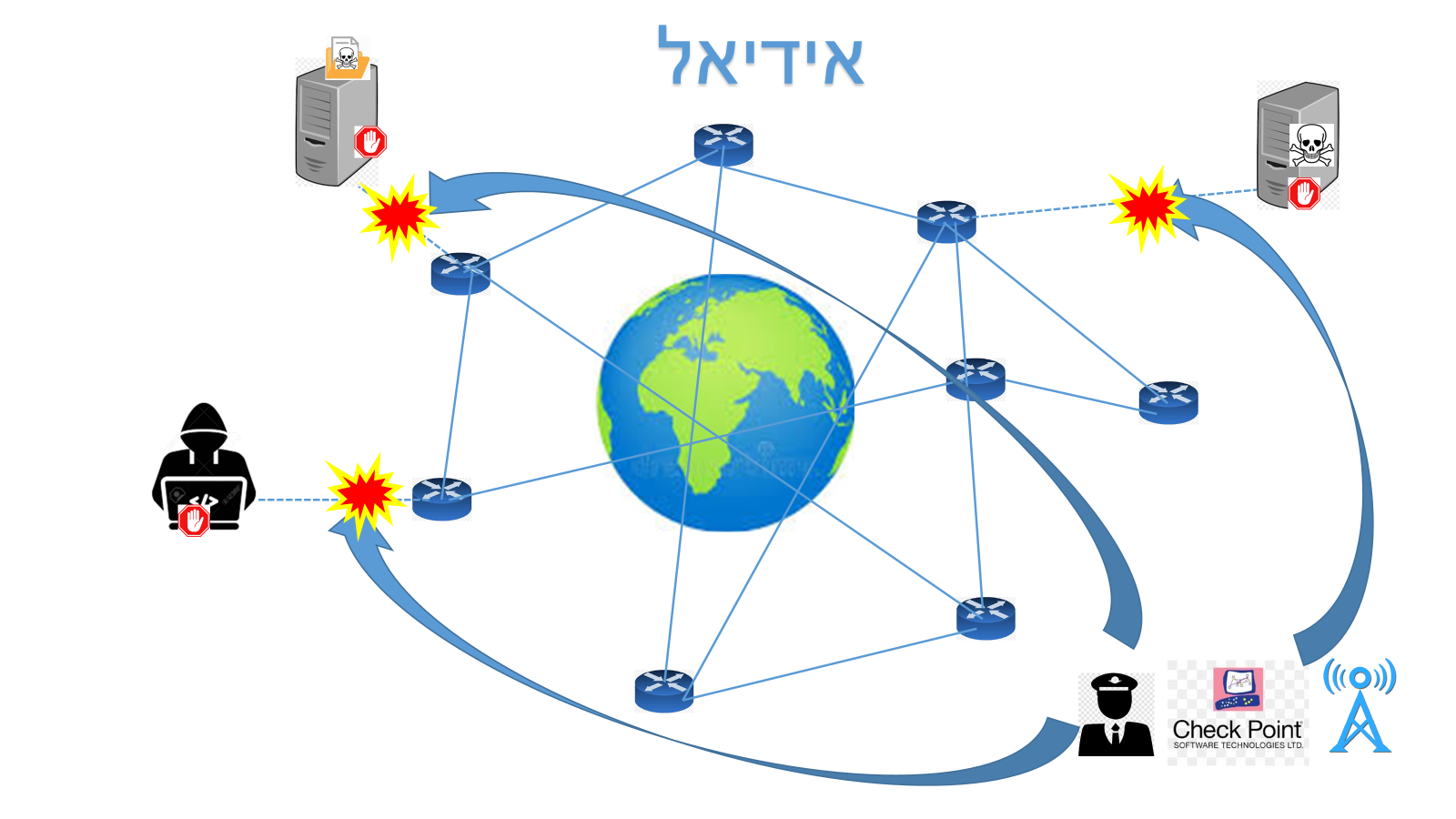

במקרה של בוטנט, בדרך כלל התוקף מקים שרת ששולח פקודות ואוסף מידע מכל הבוטים. ככל שהבוטנט יותר גדול, מדובר בהיררכיה יותר מורכבת ומבוזרת. שרת-על אחד ששולט בכמה פרוקסים. כל אחד משמש כתחנת ממסר לעוד פרוקסים, וכל אחד מהם שולט בכמות של בוטים… וכן על זו הדרך.

תוקפים מתוחכמים יותר משתדלים להשתמש ברשת יותר מבוזרת מאשר היררכית. רשת מבוזרת מאפשרת יתירות ומעבר מידע ותקשורת בערוצים אחרים. כך אשר לשרוד במידה וחסמו או הפילו נקודות מפתח בהיררכיה של השליטה ברשת.

לדוגמה – ההבדל בין בוטנט הירארכי לבוטנט מבוזר:

הבשורה על פי בוטנט:

הבוטים זכו לכינוי "זומבי". לא רק בגלל שהם פועלים על אוטומט, או יכולים להשאר רדומים זמן רב ואז להתעורר ולפעול לפי פקודה.

כמו כל זומבי הגון וישר המסור לתפקידו ונאמן לעמו, בחלק מהבוטים הוטמעה תכונה שגורמת להם לנסות ולהדביק מחשבים נוספים באותו סוס טרויאני, וכך ליצור צבא זומבים.

סכנה נוספת ומאוד משמעותית למחשב שהותקף על ידי בוטנט. לא מדובר רק בנזק הישיר שגורם התוקף בהצפות של ספאם, ריגול ושאיבת מידע ופיננסים. מחשב שהפך לחלק מרשת של זומבים יכול להכנס למגוון רשימות שחורות שחוסמות אותו ואת כתובת הרשת שלו. כי אז המחשב מסומן כמחשב נגוע – כתובת המשמשת לתקיפה והפצת ספאם.

מחשב או ארגון שנכנסו לרשימות השחורות האלה, ימצאו שנחסמו בפניהם אפשרויות תקשורת עם שלל גופים ואתרים ברחבי הרשת.

כמו שאר איומי הסייבר, מגוונות ומתפתחות במהירות הצורות והדרכים שבהם מגיעים ופועלים בוטנט. הם מסתתרים בשלל צורות, רכיבי תוכנה, עוברים דרך פרוטוקולים שונים ומשמשים למטרות רבות. הקוד שלהם משתנה מסוס טרויאני אחד לאחר. גם אותו בוטנט יכול להחליף כתובות ושרתים בהם הוא משתמש לשליטה ותקשורת, על מנת להקשות על הלחימה בו.

לכן גם אמצעי הלחימה בבוטנט צריכים להיות מעודכנים תמיד, וערניים לכתובות שונות ולאיומים חדשים.

אנטי בוטנט.

אם כן, הלחימה בבוטנט צריכה להתנהל בשלושה מעגלים: מניעה, הכלה וטיהור, ומתקפה נגדית.

בעוד ששתי הדרכים הראשונות הן מנת חלקו וחובתו של כל משתמש במרחב הדיגיטלי – וודאי של ארגונים וגופים גדולים, הרי שאת המאמץ במישור השלישי והאחרון חולקים הגופים הגדולים ביותר בענף הסייבר, בשיתוף פעולה עם גורמים ממשלתיים.

וכאן אסקור בקצרה כל אחד מאותם מישורים. כיצד פועלים בו ומה נדרש כדי לבצע את העבודה.

מניעה:

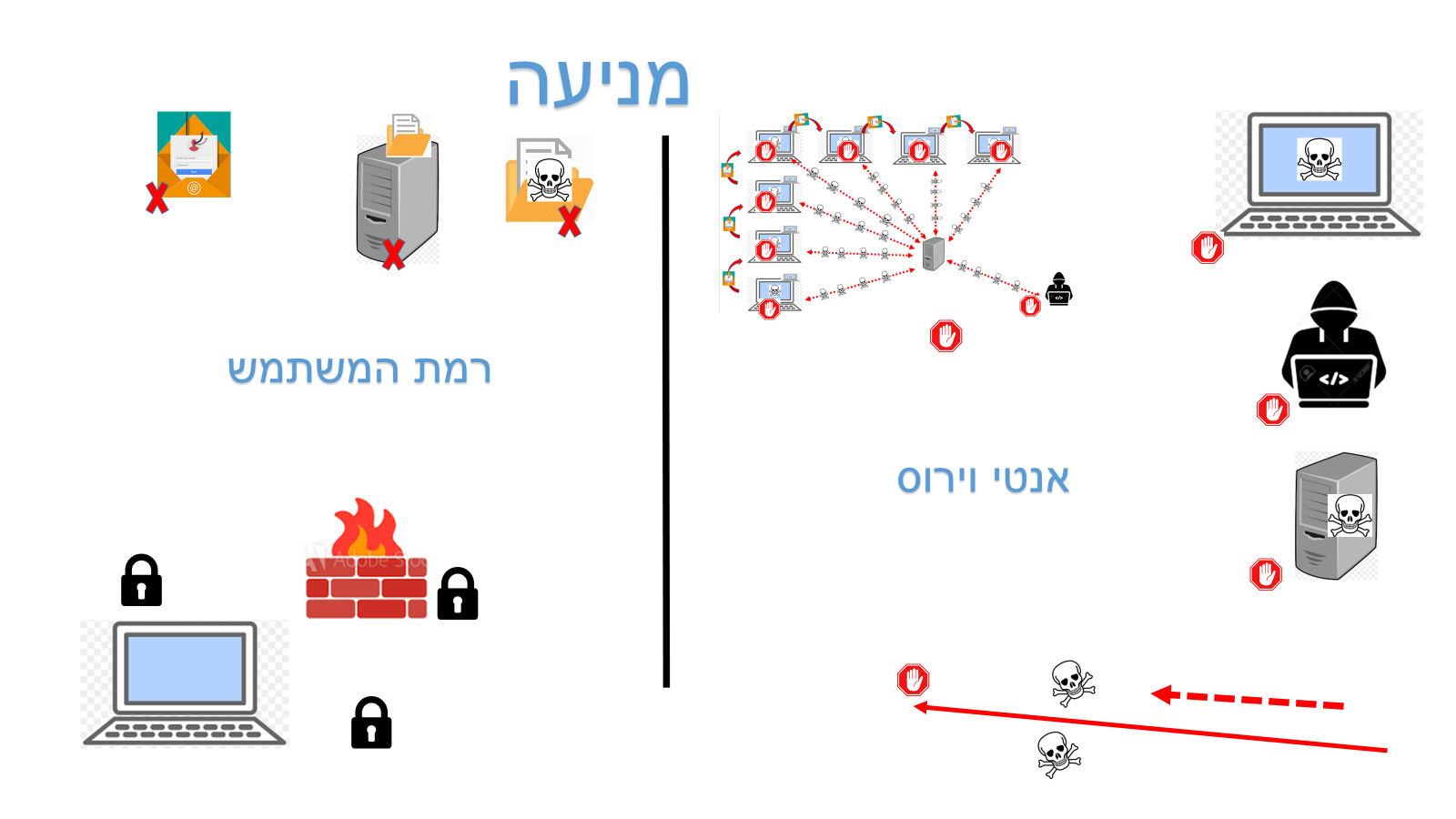

לעיל סקרתי את הצורה שבה תוקפים מדביקים מחשבים בסוסים טרויאנים. ומשם באות דרכי המניעה שאותן נחלק לשלוש בהתאם לדרכי התקיפה:

1. משתמשים פרטיים או ארגוניים לומדים להזהר ממיילים חשודים. כאלה המכילים דרישה ללחוץ על קישורים מכל מיני סיבות, אתרים של פישינג וכיוצא בזה.

2. התקנת תוכנות מתבצעת רק ממקורות אמינים – לרוב מאתר היצרנית. צריך להזהר במקרה של תוכנות פחות מוכרות מאת יצרניות פחות/לא מוכרות. שם צריך לברר על היצרנית, ולסרוק ולבדוק ככל האפשר את קבצי ההתקנה. זאת על מנת לוודא שאין בהתקנה רכיבים זדוניים.

חובה להזהר מכל מיני מאגרי תוכנות חינמיים. אלה מתווכים שלל תוכנות שהם אוספים מן הגורן ומן היקב ומאחסנים אצלם בשרתים. במקרים רבים קישורי ההורדה באתרים כאלה מפנים לספאם או להורדת רכיבי תוכנה זדוניים.

3. שמירה על התקן או על הרשת מאת כל הדרכים המקובלות שבהן תוקפים משתמשים לפריצה ישירה:

- סיסמאות מורכבות

- סגירת פורטים שאינם נחוצים

- עדכוני תוכנה ומערכות הגנה.

- שימת לב לפגיעויות אבטחה בפורטים שחייבים להשאר פתוחים.

מניעה דורשת זיהוי:

בגלל שבוטנט כל כך קל, נפוץ ומסוכן, זהו אחד מכאבי הראש הגדולים של גופי אבטחת המידע הגדולים. המערכות שלהם נגד בוטנט פועלות בשלושת הדרכים הללו. בשיתוף פעולה עם מאגרי מידע גדולים של אנטי וירוסים ואבטחת מידע, מרכזי המידע של החברות הגדולות מתעדכנים מהר מאוד. הרשימות מתעדכנות בשיטות וסוגים חדשים של סוסים טרויאנים שיוצרים זומבים, וכתובות IP שמפיצות נוזקות ומתקפות אחרות.

הרשימות השחורות האלה מתעדכנות ללא הרף, את המידע מנתחים ומעבדים ומעדכנים שוב במקרה הצורך. באמצעות המידע הזה ניתן לחסום מלכתחילה סוסים טרויאנים ולהשאיר אותם מחוץ למערכת. אם באמצעות חסימת הכתובות מהן הם באים, או באמצעות PDI – ניתוח תוכן חבילות המידע שעוברות בפיירוול (נתבי הרשת) וזיהוי מחרוזות תווים חשודות. במקרה כזה הנתב יחסום ולא יעביר את המידע (ובו הקוד החשוד) הלאה אל התקן היעד.

במידה וסוס טרויאני הצליח בכל זאת להשתחל למערכת, עוברים לשלב הבא – הכלה וטיהור.

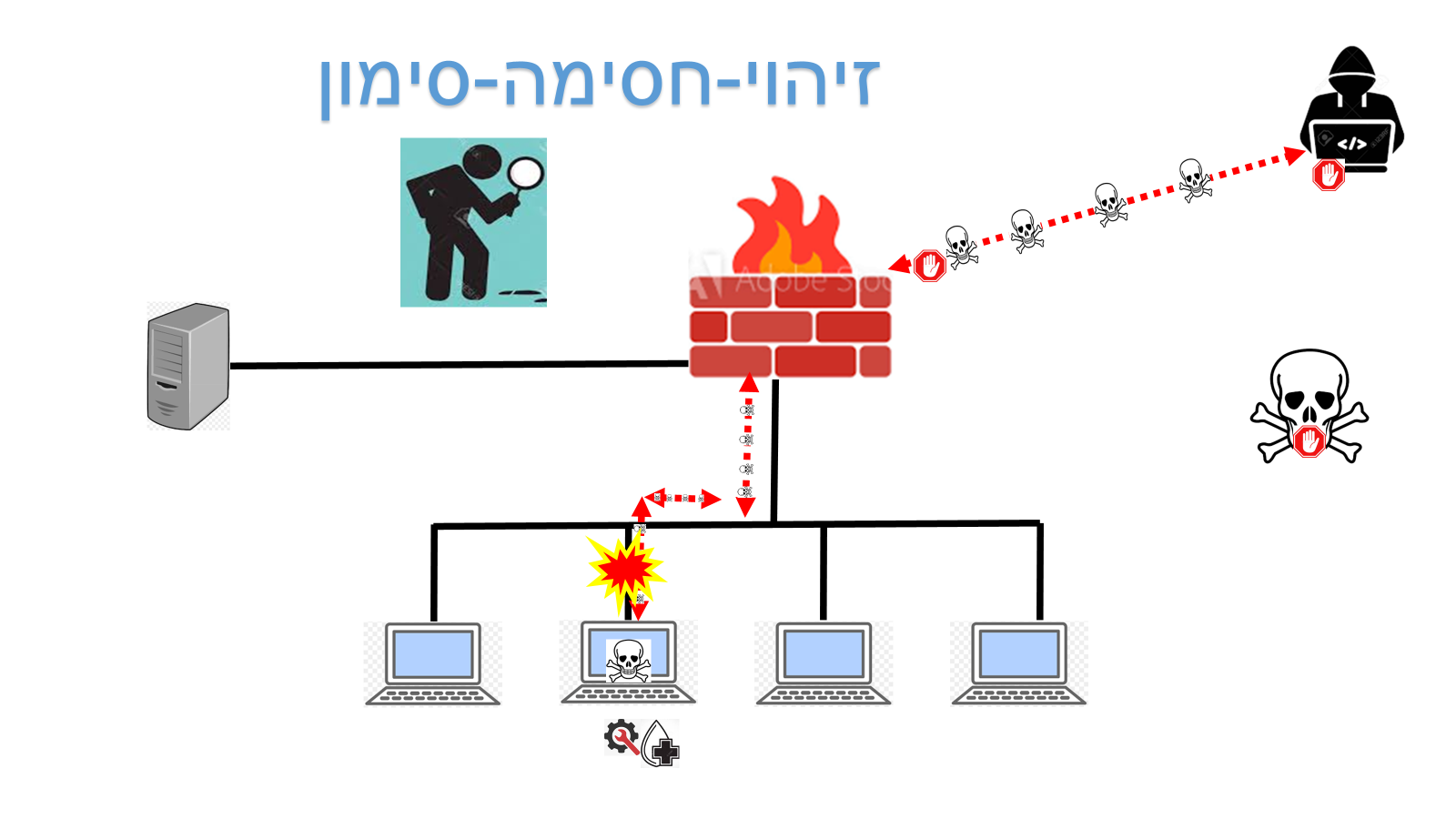

הכלה:

איך לדוגמה פורטינט או צ'ק פוינט (מהחברות הגדולות בעולם לאבטחת מידע) עומדות במעגל ההגנה השני?

במידה והמערכת זיהתה מחשב (או כל התקן אחר) נגוע, המערכת מבודדת את ההתקן מהרשת וחוסמת אותו עד לטיהור המערכת. ללא רשת הנוזקה חסרת תועלת, שהרי כל דרך פעולתה תלוי בתקשורת.

זומבי שנותק מהרשת, לא יכול לקבל פקודות מהתוקף או לשגר אליו מידע שנאסף. כמו כן, אינו יכול לתקוף מחשבים אחרים ולהפיץ את הבשורה – לנסות להדביק אותם או לשלוח ספאם.

אנטי-וירוס ומערכות פחות מתוחכמות אחרות אינן מבודדות את ההתקן כולו מן הרשת. אלה מציגות אזהרה למשתמש מפני רכיבי תוכנה זדוניים. לעיתים ישנה אזהרה מפני תוכנות רגילות שטפיל זדוני עובד איתן ובאמצעותן (למי שלא נזהר בסעיף 2 של דרכי התקיפה).

חשוב לשים לב לאזהרות שכאלה, ולנטרל מיד את הרכיב הפוגע. במקרה כזה כדאי גם לבצע סריקה חוזרת ומקיפה יותר של המחשב. כי חובה לוודא שמטהרים אותו מכל קוד זדוני שאולי פועל בתוכו.

כמובן שלצורך זה צריך להחזיק אנטי וירוס ומערכות הגנה שמתעדכנות ללא הרף. רק עדכון מתמיד נותן יכולות לזהות כל סוג של קוד זדוני שקיים בהתקן המחובר לרשת.

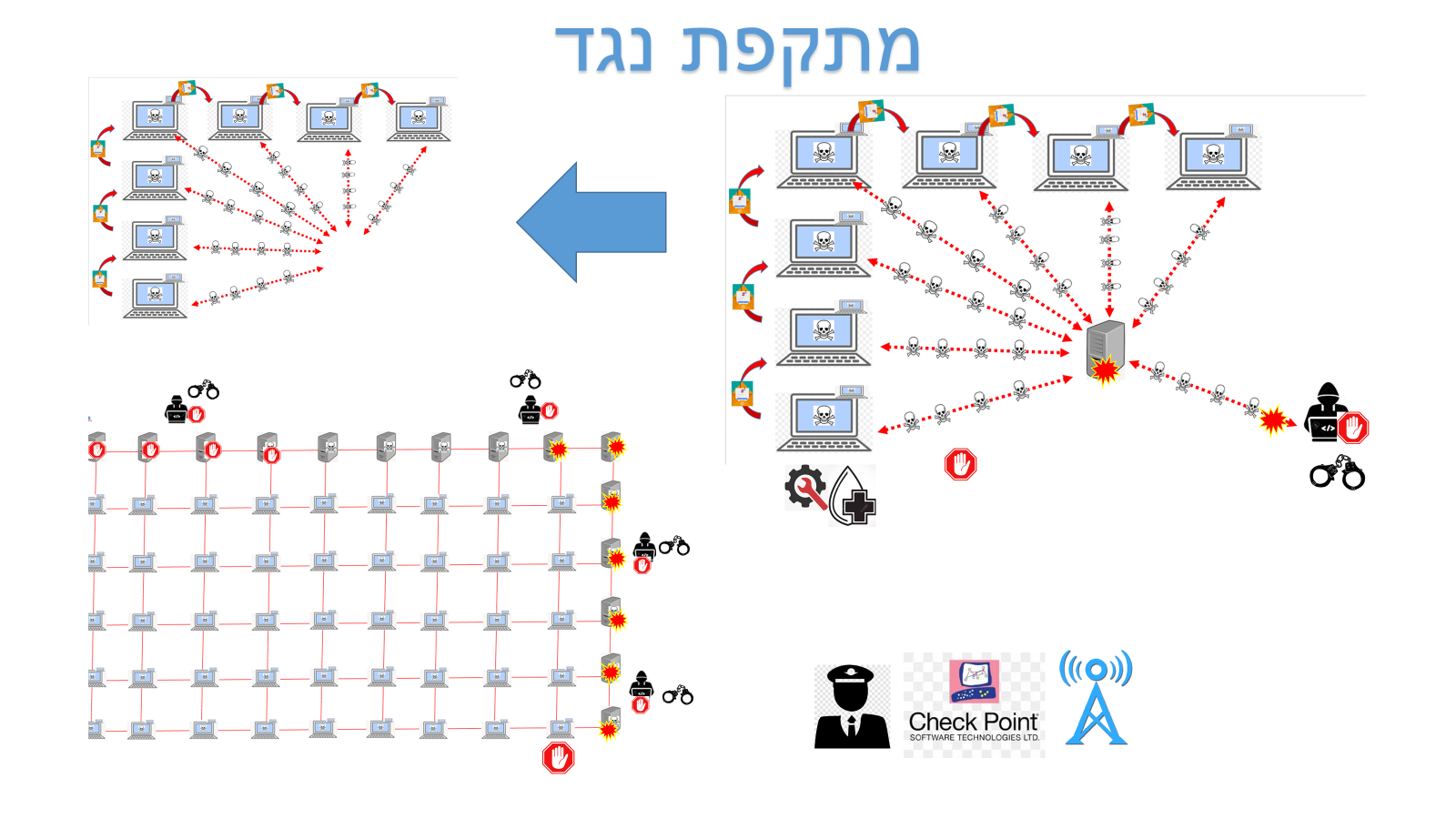

וכאן אנו מגיעים לשלב השלישי – מתקפת נגד.

מתקפת-נגד:

לאורך כל התהליכים האלה, מערכות ההגנה השונות אוספות מידע. מידע שמרוכז ומעובד ועובר הלאה, ושוב מעובד ומרוכז ועובר הלאה. המפתח הוא שיתוף מידע עולמי בין שלל מערכות. מערכות לאבטחת מידע וגופים גדולים המספקים שירותי רשת שונים, או מנטרים אותם. המידע משמש לחסימה של תוקפים ותקיפות – גם קרוב לנקודת המוצא. וכך מונע מתקפות ומשבית תוקפים עוד לפני שהם צוברים תנופה ומספיקים להזיק.

גם מתקפת נגד מתנהלת בשלוש דרכים.

רשימות שחורות:

1. הצורה הפשוטה יותר של מתקפת נגד היא הרשימות השחורות. כל אחד שנכנס לתיבת הדואר שלו וזרק דואר חשוד לתיקיית הספאם, יודע שהשולח נחסם. כל הדואר שיגיע לאחר מכן מאותה כתובת דואר, ישלח אוטומטית לתיבת הספאם.

באותה המידה:

- כתובות שסומנו במערכות השונות ככתובות מועדות לתקיפה והפצת ספאם

- אתרים שסומנו כנגועים ומסוכנים למשתמש (מכילים קישורים חשודים ותוכנות נגועות)

כל אלה נכנסים לרשימות השחורות שנזכרו לעיל.

מי שנכנס לרשימה שחורה אחת, ימצא את עצמו מהר מאוד כמעט בכל רשימה שחורה אפשרית. גופי אבטחת המידע למדו מזמן שהתחרות שלהם צריכה להתבטא באיכות מוצר ופונקציות שימוש. לא בכמות המידע שאוספים. את המידע כולם חייבים לשתף עם כולם, או שכולם יפלו קרבן למתקפות. כי יש מתקפות שדווקא המתחרה זיהה אבל הם עצמם עוד לא גילו.

לכן רשימה שחורה של גוף אבטחת מידע אחד, בדרך כלל מסתנכרנת עם המון רשימות שחורות אחרות ברחבי העולם.

מי שחסום לא יכול לתקוף. בלי תקשורת אי אפשר לשלוח ספאם למחשבים. אי אפשר להפעיל בוטים במחשבים שהגישה אליהם חסומה. גם לא לאסוף מידע ממחשבים שהגישה אליהם נחסמה.

חסימת רשת:

2. חסימה של רשימה שחורה זה גם סוג של מתקפת נגד, אבל יותר הגנתית. הסוג הבא יותר אקטיבי – חסימת צמתים מרכזיים.

המטרה הגדולה של הגופים הגדולים שנלחמים בבוטנט, איננה רק לחסום כתובת ספציפית שממנה איזה בוט אומלל שהרגיש קצת גלמוד, ניסה להפיץ ממנה ספאם או להדביק בוטים אחרים. הרי בדיוק בגלל זה יצרו את הרעיון של בוטנט – כל מחשב בודד שחוסמים, לא פוגע בתוקף אלא בקרבן. התוקף עדיין יכול להשתלט על מחשבים אחרים מכתובות שטרם נחסמו, וליצור שרתי שליטה חדשים.

לכן גופים גדולים משקיעים הרבה מאמץ בחקירות מעמיקות שמטרתן לזהות את מקורות התקיפה. כך אפשר להוריד בבת אחת מערכות שלמות של תקיפה. כאן לפעמים צריך שיתופי פעולה עם ספקיות אינטרנט ועם אותם גורמים כמו מיקרוסופט או צ'קפוינט. לעיתים אלה מצליחים באמצעות עבודה משותפת לזהות את המקור לתקיפות. אז ניתן לפגוע קשה ברשתות גדולות של זומבים במכה אחת.

מי שמצליח למפות רשת של שרתי שליטה ומחשבים נשלטים, יכול בבת אחת לחסום את הצמתים המרכזיים ואולי גם לטהר אותם. זאת במידה ושרתי השליטה של הבוטנט פועלים ללא ידיעת בעל השרת. כגון במקרים בהם התוקף פרץ אליו, והקים על השרת שלו את מרכז השליטה.

איתור, טיהור, אכיפה:

3. הצורה השלישית נובעת מכל הקודמים, אבל לוקחת את זה צעד אחד קדימה. הצורה השלישית חייבת להוסיף למשוואה את גופי אכיפת החוק.

למדנו שהשלב הראשון עוזר ברמה נקודתית, אבל במבט יותר גדול עדיין יש סיכוי. כי בוטנט שנחסמו לו כמה מחשבים וכמה כתובות, עדיין יכול להדביק מחשבים אחרים ולפעול מכתובות אחרות. לכן השלב השני מנסה להוריד חלקים יותר גדולים מהרשת כולל שרתי השליטה.

אבל בשלב השלישי מנסים לעקור את התקיפה מהשורש.

לא רק השתלטות וחילוט של אוכפי החוק על שרתים של התוקף וחיבורי הרשת שלו. אלא למצוא את התוקפים עצמם.

תוקף שהורידו לו את הבוטנט, יכול מחר לחשוב על קוד זדוני חדש שהמערכות עדיין לא מכירות. אז יפעיל אותו משרתים חדשים ביבשת אחרת לגמרי. כאלה שטרם נכנסו לרשימה השחורה. תוך חודש יש לו בוטנט חדש ומתפקד, והוא ממשיך בשלו.

על כן גופי אבטחת מידע משתפים מאמץ יחד עם גורמי אכיפת החוק השונים בעולם. חלק ממאמץ זה מתייחס לזיהוי של התוקפים עצמם, וטיהור כל מקור שדרכו התחברו לרשת.

קצת יותר קשה לתכנת את המזרון בכלא להפיץ ספאם וליצור בוטנט חדש.

הכתבה הבאה מספרת כיצד פשטו אנשי מיקרוסופט בליווי שירות המרשלים, על שרתי CNC ששימשו את הבוטנט ZeuS.

זו דוגמה קטנה למאמץ גדול שהשיג משהו, ועדיין זו טיפה מן הים.

לסיכום:

בבסיסו, הרעיון של בוטנט הוא אחד. אבל הוא משתמש בכל כך הרבה כלים, צורות קוד ומקורות גישה לרשת. כמו כן קיימים בעולם כל כך הרבה אנשים והתקנים המחוברים לרשת. המספרים עולים בכל שנה בצורה תלולה – כך שהסיכון עולה.

המאבק בבוטנט הוא מאבק מתמיד שלא יסתיים. אבל באמצעות מניעה זהירה ומלחמת נגד עיקשת, זריזה ומתעדכנת, אפשר לשמור על רמה כללית בטוחה של שימוש ברשת.

הכלים הם חינוך-מודעות, הגדרה-ושמירה ושיתוף פעולה.

ככל שהמודעות לנושא תגדל, הסכנה תרד. שהרי ככל שהמשתמש זהיר יותר, המאמץ שצריך להשקיע כדי להזיק אותו גדול יותר. ולא כל תוקף יכול להשקיע את המאמץ הזה, ודאי שלא לבזר אותו על כמות גדולה של משתמשים.

מנגד, ככל ששיתוף הפעולה בין הגופים השונים יגדל, כך סביבת הרשת תהיה בטוחה יותר. מצד אחד, כל הגופים מתעדכנים על מנת לנטרל פגיעויות ולחסום תקיפות. מצד שני, יהיה קל יותר לאתר את התוקפים עצמם ולנטרל אותם.